سرفصل های مهم

جلوگیری از حملات DDoS

در حملات DDoS یا منع سرویس توزیع یافته، مهاجم قصد دارد سرویس دهی شما به کاربران عادی را مختل کند. معمولاً مهاجمین از روش های مختلفی جهت حمله به زیرساخت ها استفاده می کنند؛ و البته تنها وبسایت های بزرگ و برندهای شناخته شده نیستند که در معرض این گونه اقدامات مخرب قرار دارند.

این حملات در لایه های 3 ، 4 و 7 رخ داده و باعث هدر رفت منابع زیرساختی، از دسترس خارج شدن سرور، کندی فرآیند پاسخ دهی و غیره می شوند. به چند مثال از حملات در لایه های OSI توجه کنید:

| OSI Layer | Example of DDoS attacks |

|---|---|

| Layers 3 and 4 |

UDP flood attack SYN floods ACK floods ICMP flood attack SNMP flood attack Protocol violation attacks DNS amplification attack DNS Garbage Flood DNS Query flood |

| Layer 7 |

HTTP flood attack WordPress pingback attack HULK attack LOIC attack Slowloris attack Mirai and Mirai-variant HTTP attacks |

محافظت در برابر حملات لایه 3 و 4

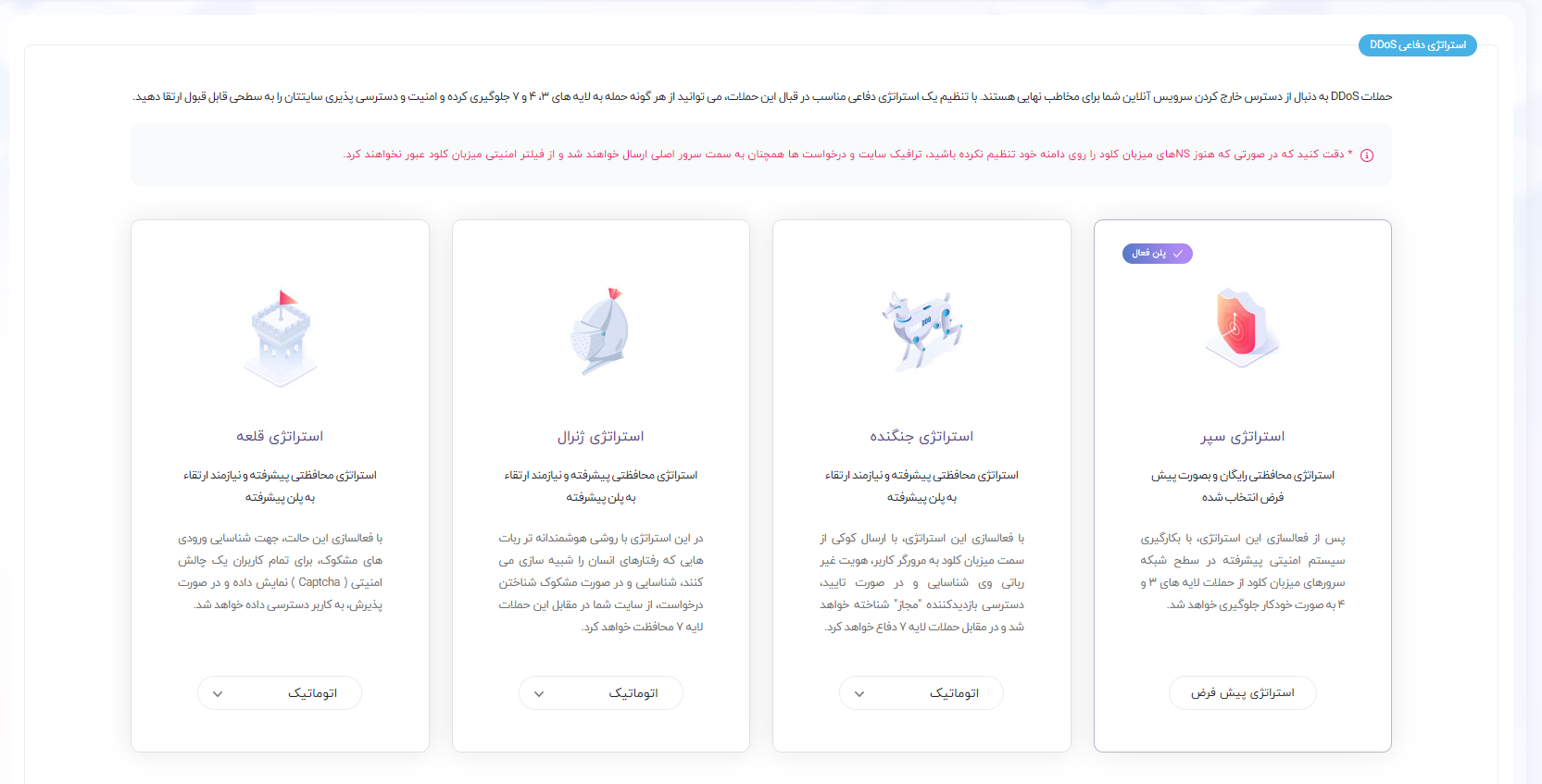

در حالت پیش فرض، با توجه به قوانین از پیش تعریف شده در شبکه توزیع محتوای میزبان کلود، تمامی حملات DDoS در لایه شبکه (3 و 4) به طور خودکار دفع خواهند شد. این تنظیمات امنیتی در پنل میزبان کلود بخش محافظت از حملات DDoS، "استراتژی سپر" نام دارد.

برای استفاده از این ویژگی نیاز به اقدام خاصی نبوده و میزبان کلود بلافاصله پس از اتصال دامنه به CDN، از سایت شما در برابر حملات در این لایه ها محافظت خواهد کرد.

اما برای دفاع در برابر حملات پیشرفته تر و در لایه های بالاتر مدل OSI باید استراتژی امنیتی قوی تری اتخاذ کنید.

آشنایی با حملات DDoS در لایه های 3، 4 و 7

محافظت در برابر حملات لایه 7

برای محافظت در برابر حملات لایه 7 می توانید از سه استراتژی امنیتی پیشرفته در پنل میزبان کلود استفاده کنید. این سه استراتژی میزان سخت گیری امنیتی را با چالش های مختلف افزایش می دهند؛

یعنی در "استراتژی جنگنده" از چالش کوکی برای شناسایی هویت رباتی کاربر استفاده می شود؛ در "استراتژی ژنرال" از چالش JS برای شناسایی ربات هایی که رفتار انسانی را تقلید می کنند، استفاده شده و در نهایت در "استراتژی قلعه" از پیشرفته ترین چالش یعنی چالش کپچا (Captcha) جهت اعتبارسنجی کاربران کمک گرفته خواهد شد.

- چالش کوکی: در این چالش، یک کوکی از سمت میزبان کلود برای مرورگر کاربر ارسال شده و از مرورگر خواسته می شود تا درخواست را مجدداً همراه با کوکی دریافتی، ارسال کند (Response status code:307). سپس پس از بررسی درخواست دوم، اگر کوکی به درستی برگردانده شده باشد، دسترسی به سایت مجاز شناخته خواهد شد. این چالش ربات های نه چندان پیشرفته را به سادگی شناسایی کرده و دسترسی آنها را مسدود می کند.

- چالش JS: همانند چالش کوکی، در این چالش نیز پس از دریافت اولین درخواست، میزبان کلود یک فایل جاوا اسکریپت برای مرورگر ارسال می کند و از مرورگر می خواهد تا چالش AES Encryption را تکمیل کند. در صورت بازگرداندن صحیح این چالش، میزبان کلود کاربر را مجاز شناخته و دسترسی به سایت را مهیا می کند. این چالش توسط مرورگر انجام شده و نیازی به اقدام توسط کاربر نخواهد بود.

- چالش کپچا: به کمک این چالش پیشرفته، به کاربران یک چالش تصویری نمایش داده شده و با توجه به تغییرات رندوم و مکرر تصاویر، و نیاز به هوش انسانی برای حل چالش، دسترسی ربات ها به سایت شما مسدود خواهد شد. البته برای استفاده از این چالش باری سمت سرور شما ارسال نخواهد شد. در این چالش از حروف، اعداد و کاراکترهای متغیر برای کشف و تعامل توسط کاربر استفاده می شود.

در پلان های پیشرفته و سازمانی، می توانید هر کدام از این چالش ها را به عنوان یک استراتژی امنیتی برای مقابله با حملات DDoS اتخاذ کنید. اما در پلان های پایین تر امکان فعالسازی چالش کپچا وجود ندارد.

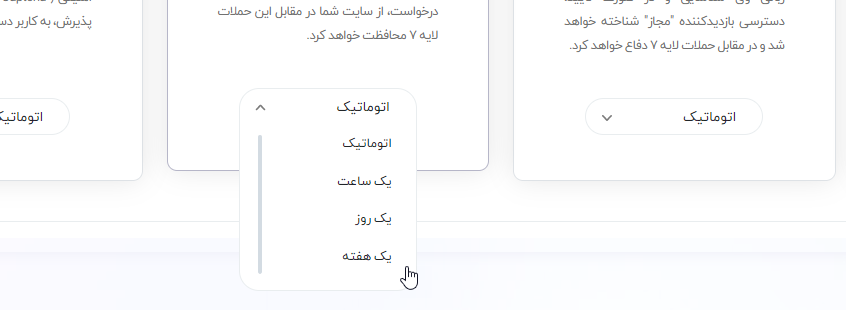

زمان اعتبار چالش

زمان اعتبار چالش یعنی اعتبارسنجی انجام شده ی کاربر تا چه مدت معتبر شناخته شده و دسترسی وی مجاز محسوب شود. برای مثال اگر زمان اعتبار را روی یک هفته قرار دهید، کاربر تا یک هفته با چالش مجدد مواجه نخواهد شد.

فعال سازی قوانین سفارشی

در نظر داشته باشی که با فعال سازی هر کدام از پلن های اعلام شده بالا پلن فعال شده به صورت کامل برای آدرس وبسایت شما اعمال میگردد.

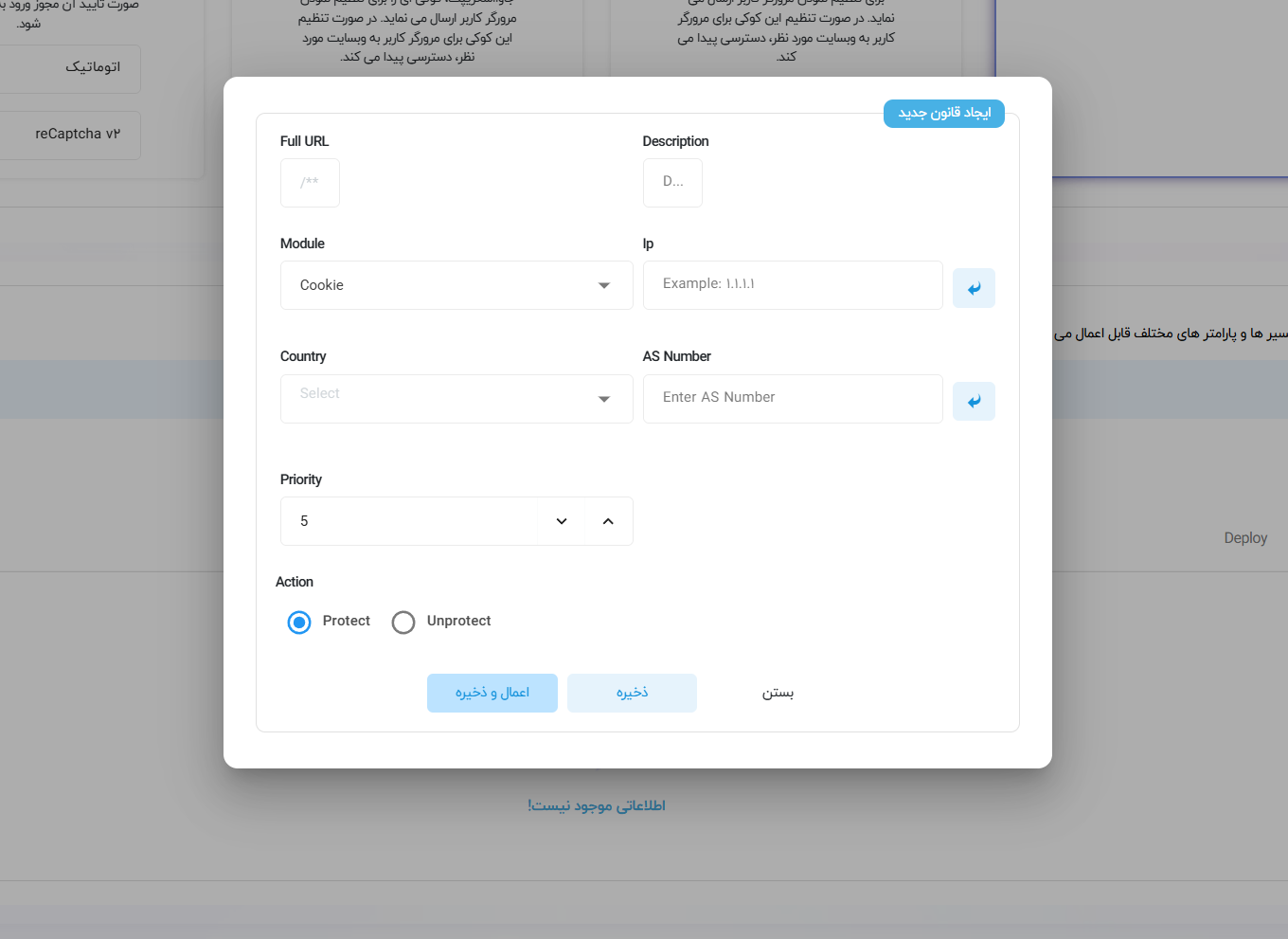

در صورتی که قصد داشته باشید که محافظت در مقابل حملات DDOS را صورتی که قصد داشته باشید که محافظت در مقابل حملات DDOS را برای مسیر خاص و همچنین ماژول و آی پی مشخصی اعمال فرمایید و یا قوانین انتخاب شده در پلن های بالا را برای مسیر خاصی غیر فعال نمایید می توانید از قوانین سفاشی در پایین صفحه استفاده فرمایید.

برای این منظور می بایست گزینه ایجاد قانون جدید را انتخاب فرمایید.

در پنجره باز شده مربوط به ایجاد قانون سفارشی میتوانید مسیر،madule ، آی پی،کشور و اولیت قانون خود را مشخص نمایید.

همچنین در پایان می بایست انتخاب کنید که قانون تنظیم شده جهت محافظت آن مسیر و یا عدم محافظت مسیر مشخص شده اعمال گردد.

بعد از ذخیره قانون ایجاد میگردد و شما همواره می توانید با استفاده از گزینه Deploy این قانون را فعال و یا غیر فعال فرمایید.

راهنمای استفاده از محصولات

شبکه توزیع محتوا CDN

سرور ابری (Cloud Server)